In questo articolo vediamo come effettuare l’aggiornamento direttamente dal device iOS senza dover usare iTunes, il tutto in pochi e semplicissimi passi.

In questo articolo vediamo come effettuare l’aggiornamento direttamente dal device iOS senza dover usare iTunes, il tutto in pochi e semplicissimi passi.

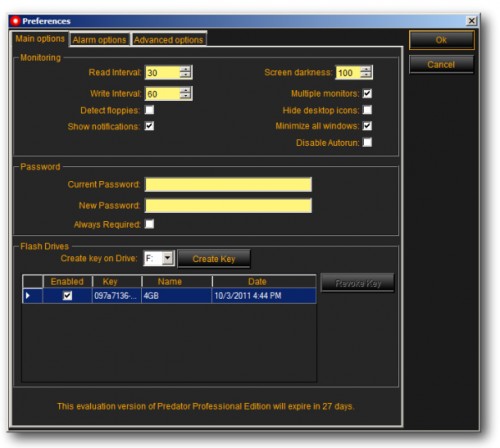

Chiunque cercherà di accedere al vostro computer senza inserire la chiave USB riceverà un messaggio di accesso negato (Access Denied). Qui sotto vediamo come procedere per la configurazione del programma.

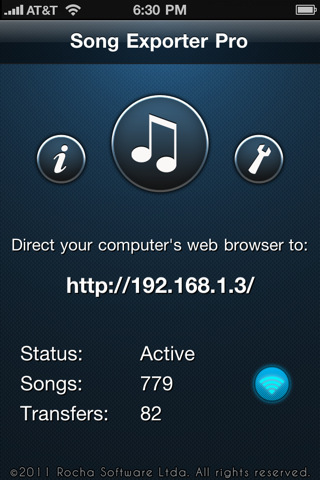

Esistono tuttavia diversi programmi che consentono di trasferire la musica da dispositivi iOS al PC. Una di queste applicazioni è Song Exporter Pro, disponibile sull’App Store ad appena 79 centesimi di euro.

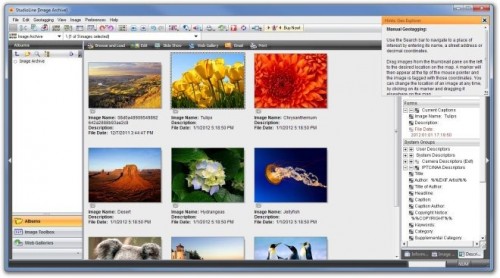

Photo Basic 3 fa eccezione perchè è vero che la versione di prova propone solamente gli strumenti base però la versione completa è sbloccabile gratuitamente per uso personale.

L’applicazione in questione si chiama Wallpaper Changer e naturalmente può essere scaricata da Google Play. Con questa app è possibile scegliere un insieme di foto presenti sul vostro device che saranno fatte ruotare come wallpaper di Android.

Ovviamente questa regola è generale e vale per tutti i siti dove si effettua un login, ma gli effetti possono essere amplificati su un sito come Facebook, pieno di nostre informazioni anche riservate.

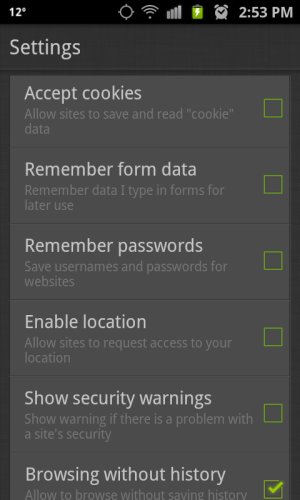

Si tratta in assoluto di uno dei migliori browser alternativi per Android, che ha saputo ritagliarsi una buona fetta di mercato in questi anni grazie alle sue incredibili funzioni e prestazioni.

Il display del Galaxy S III sfrutta la tecnologia SuperAMOLED, ha una diagonale di 4,8 pollici con risoluzione di 1280×720 pixel. Secondo i primi dettagli questo display è in grado di fornire sempre un’ottima illuminazione e tempi di risposta bassi, senza influire negativamente sulla durata della batteria.

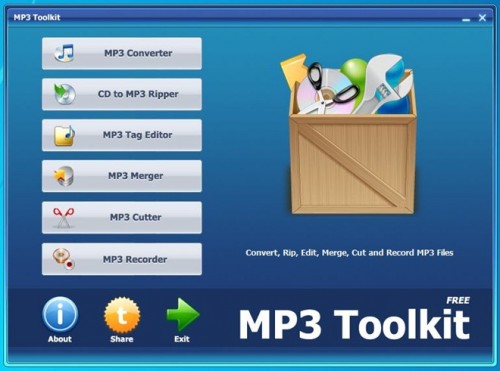

In MP3 ToolKit sono presenti ben 6 diverse funzioni: MP3 Converter, CD to MP3 Ripper, MP3 Tag Editor, MP3 Merger, MP3 Cutter e MP3 Recorder, che permettono di lavorare in molti modi diversi sui files audio.